피싱이란 무엇인가요?

피싱은 해커가 사용자에게 암호 및 주민등록번호 같은 민감한 정보를 공유하도록 유도하는 체계입니다. 일반적으로 은행 (미끼)과 같이 신뢰할 수있는 출처에서 보낸 것처럼 보이는 스팸 이메일을 보낸 다음 신뢰할 수있는 출처를 가장하여 사기성 웹 사이트로 연결합니다 (이것이 함정입니다).

이와 같은 수법이 어떤 모습을 띠고 어떻게 작용하는지 이해한다면 귀하는 피싱 시도를 적발할 수 있을 뿐만 아니라 자신의 웹사이트가 피싱 덫을 호스팅하는 제물이 되었을 경우 이에 대처하는 방법에 대한 지식도 얻을 수 있을 것입니다.

피싱 이메일 (미끼)

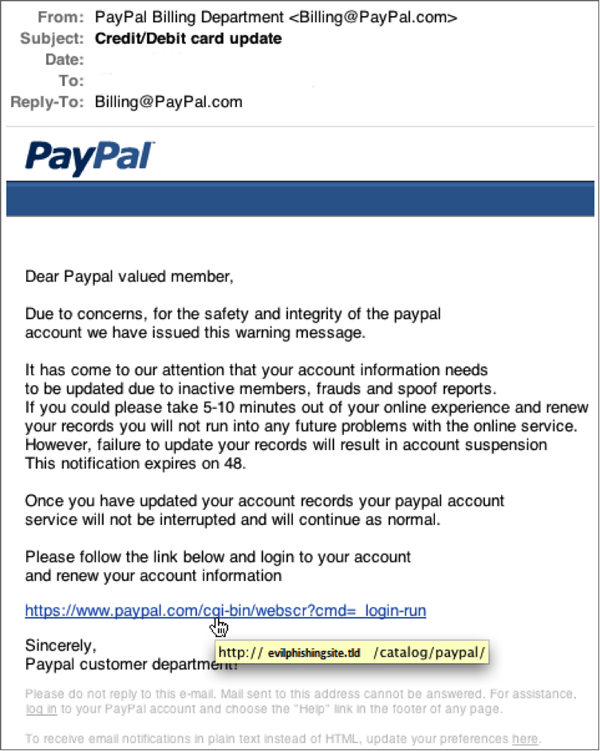

피싱 이메일은 신뢰할 수있는 조직을 가장하여 사용자 자격 증명을 훔칩니다. 아래 예에서 이메일은 사용자에게 계정 정보를 업데이트하도록 요청하는 일반적인 피싱 방식을 사용합니다. 그러나 링크 위로 마우스를 가져 가면 회사의 실제 웹 사이트로 연결되지 않고 대신 피싱 트랩 사이트로 연결됩니다.

피싱 웹 사이트 (트랩)

웹 사이트가 명의 도용임을 알 수있는 유일한 방법은 웹 페이지의 URL을 보는 것입니다. 예를 들어, 위의 이미지에서 페이지는 PayPal에서 가져온 것처럼 보이지만 URL에 적법하지 않은 것으로 표시됩니다.

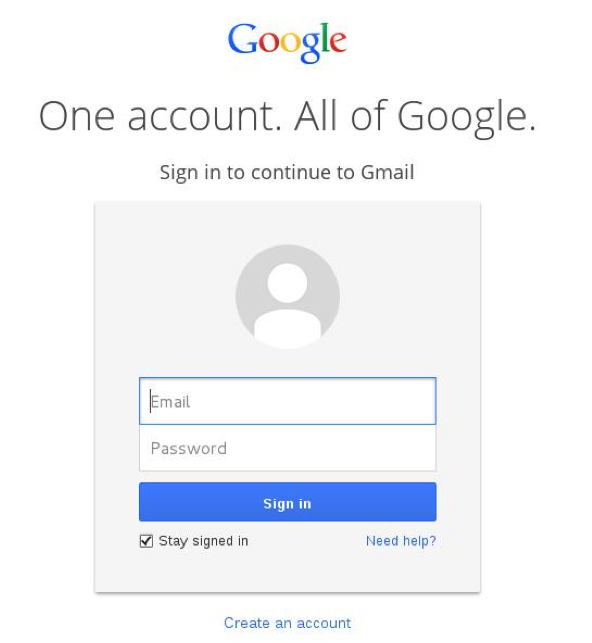

여기에 그럴듯한 피싱 페이지의 예가 있습니다:

이것이 실제 Google 로그인 페이지가 아니라는 것을 알 수있는 유일한 방법은 브라우저의 주소 표시 줄을 보는 것입니다. 이 예에서 도메인 이름이 실제로 google.com이 아님을 알 수 있습니다.

예를 들어,http://login.google.com.evilphishingsite.com/index.html , 귀하가 실제로 방문중인 사이트는 evilphishingsite.com 입니다.

귀하의 계정에 호스팅 된 피싱 사이트

사이트에 FTP 손상이 발생하면 해커가 귀하의 계정을 사용하여 피싱 웹 사이트를 호스팅 할 수 있습니다. 다음 단계는

내 웹 사이트가 해킹당했습니다. 어떻게해야하나요?귀하는 자신의 파일 및 디렉토리를 살펴볼 때, 유명한 비즈니스 이름(은행 또는 Google)을 딴 디렉토리들이 피싱에 이용되고 있는지 확인할 수 있습니다. 예:

- ./html/HSBC/hsbc.com/

- ./html/Gmail/googledocs/Googledock/

관련 단계

- 당신은 할 수 있습니다 여기에서 피싱 신고 .

상세 정보

피싱 및 자신을 보호하는 방법에 대한 다음 리소스를 확인하세요.

- APWG (Anti-Phishing Working Group) 홈페이지

- 연방 통상위원회의 조언 : 피싱 사기를 식별하고 방지하는 방법

- PayPal 정보 : 가짜 메시지 식별 방법